Resumen

Cuando se responde a un incidente de seguridad en un sistema, deben seguirse una serie de principios básicos relativos a la recogida de pruebas del sistema. La captura de estas evidencias debe hacerse de acuerdo con su orden de volatilidad. En este sentido, la memoria RAM constituye el elemento más importante a capturar, dada su extrema volatilidad. La memoria RAM debe ser adquirida y analizada porque los datos que contiene, que pueden pertenecer al propio sistema o a cualquier otro dispositivo conectado a él, pueden sobrevivir un cierto tiempo en él. Dado que la memoria RAM es un elemento en constante cambio, hay que destacar que cualquier acción que se realice en el sistema analizado modificará el contenido de la memoria RAM. En este artículo se ha realizado un análisis comparativo y objetivo que muestra el impacto que tiene en el sistema la ejecución de algunas herramientas de captura de la memoria RAM. Este estudio comparativo detalla tanto los espacios de trabajo privados como los compartidos, para cada uno de los procesos ejecutados por cada una de las herramientas utilizadas.

Notas para la actividad profesional ( trabajo de investigación) · La adquisición de la memoria RAM es la primera medida que se toma en una situación de respuesta en vivo. · La herramienta elegida dependerá del sistema operativo de la víctima y de la mejor relación rendimiento/impacto. · La memoria RAM es muy volátil y la herramienta utilizada "manchará" las pruebas. Por lo tanto, por definición, debería ser elegida la herramienta que tenga el menor impacto en la memoria RAM. · El analista debe conocer las alternativas y herramientas disponibles, y ser consciente del impacto que estas herramientas tienen en la memoria RAM, para tratar de obtener la mayor cantidad de información posible, manteniendo la integridad de la memoria. · Este artículo muestra, con algunas de las herramientas más utilizadas, cómo la elección de las herramientas podría impactar en el resultado final de las pruebas adquiridas. |

Palabras clave DFIR, Análisis Forense Digital, Respuesta a Incidentes, Memoria RAM, Windows, Impacto de las herramientas. Presentado: 07/09/20 — Aceptado: 23/09/20 — Publicado: 04/10/20 |

Autor correspondiente 1 Email: n4rr34n6@protonmail.com Twitter: https://twitter.com/i/user/3422883623 Linkedin: https://es.linkedin.com/in/marcos-fuentes-martinez

1. Introducción

Cuando se actúa ante un incidente de seguridad de cualquier tipo, es preciso tener en cuenta el documento RFC 3227 ("Directrices para la recopilación y el registro de pruebas", 2002), en el que se establecen las directrices básicas para la intervención. Entre otros muchos aspectos interesantes, como primera persona que puede intervenir en un sistema, se encuentran los principios rectores durante la recopilación de pruebas, que dicen que las evidencias deben ser recogidas desde la más volátil a la menos volátil, especificándolo en el punto 2.1, en el orden de la volatilidad.

Cuando se interviene en un sistema vivo para su posterior análisis, la primera acción técnica que se debe llevar a cabo es el volcado de la memoria RAM. Debido a la extrema volatilidad de la memoria RAM, su adquisición es una fase fundamental en la recogida de evidencias.

Hay que señalar que, en cualquier caso, la memoria RAM puede y debe ser adquirida y analizada porque, a veces, el estudio de los datos no volátiles no será suficiente.

Cuando se analiza una imagen forense de una memoria RAM, se juega con una cierta ventaja en el análisis. En la RAM pueden existir datos que se corresponden con otros datos almacenados en el disco duro, o pueden encontrarse otro tipo de datos, llamados datos anónimos, que no están almacenados en el disco duro. Por lo tanto, hay que actuar rápidamente, alterando lo menos posible la memoria RAM que se desea capturar.

Cuanto más tiempo pase, así como más actividad haya en el sistema, menos opciones existen de poder recuperar información útil de la memoria RAM porque, ésta, está en constante cambio. Por lo tanto, cuando se utilizan herramientas para capturar la memoria RAM en un sistema vivo, ésta se altera y, en consecuencia, la imagen de la memoria RAM que se está adquiriendo también se altera. Porque la memoria RAM no se congela.

Los datos pueden sobrevivir en la memoria RAM durante un cierto tiempo.

Por ejemplo, un archivo de imagen que ha sido abierto en un sistema desde un dispositivo externo podría ser recuperado, con las propiedades de los metadatos, a través de las miniaturas o, incluso, fragmentado; se puede hacer un tallado en la imagen forense de la memoria RAM o, más eficazmente, en las páginas de la memoria; se puede llevar a cabo una línea de tiempo de este elemento; se pueden obtener hashes y/o credenciales que están en uso de, por ejemplo, contenido cifrado en el sistema; colmenas del registro de Windows, registros de eventos, etc, pueden ser exportadas; pueden verse procesos en ejecución, procesos históricos, procesos ocultos o conexiones de red, sólo por dar algunos ejemplos. Todo dependerá del tiempo transcurrido desde la acción del incidente y las acciones realizadas en el sistema posteriormente.

Se pueden extraer datos muy interesantes y valiosos de la memoria RAM, que podrían consistir en un tipo de información clave para la resolución satisfactoria del caso. Dependiendo del tipo de caso, podría incluso resolverse con el análisis de la memoria RAM.

Sin duda, cada uno de los escenarios debe ser valorado porque, cada uno de ellos, presentará sus peculiaridades y características. Por ejemplo, no es el mismo caso, ni requiere el mismo estudio, el análisis de la cabecera de un correo electrónico que un caso donde se encuentra pornografía infantil o contenido de terrorismo.

Pero, antes de empezar a analizar la memoria RAM, hay que capturarla. Por esta razón, es vital elegir la herramienta adecuada para capturar la mayor cantidad de información útil posible.

En varios artículos se ha hablado, en diversas ocasiones, de los herramientas existentes para llevar a cabo tal acción, explicando su funcionamiento básico. Pero nada se ha dicho sobre el impacto que la ejecución de estas herramientas tiene en la memoria RAM que queremos adquirir.

2. Metodología

Dado que el objetivo de la adquisición de memoria RAM en un sistema es reunir la mayor cantidad posible de información útil y que la integridad de esa memoria debe mantenerse de la mejor manera posible, se ha realizado este estudio para mostrar el impacto de algunas de las herramientas más utilizadas en la adquisición de la memoria RAM.

Los datos expuestos muestran el consumo de recursos de la propia memoria, en su espacio privado y en su espacio compartido, para cada uno de los procesos ejecutados por cada herramienta, y el tiempo de adquisición de la RAM. Ambos factores, los procesos en ejecución y el tiempo, son elementos clave.

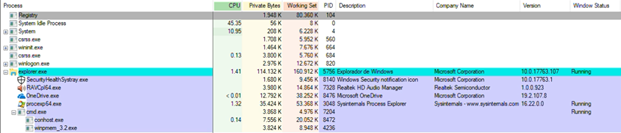

Se han realizado dos pruebas para este estudio, utilizando dos versiones de Windows 10. El primer sistema consiste en un Windows 10, en su compilación número 17763.253, con una memoria RAM asignada de 4.096 MB. Este sistema ha sido descargado del sitio oficial de Microsoft ("Get a Windows 10 development environment") virtualizado bajo VirtualBox ("Download VirtualBox"). El segundo sistema consiste en un Windows 10, en su compilación número 17763.292, siendo un sistema físico, sin virtualización, que tiene 15.306 MB de memoria RAM (Ver Figura 1).

Para monitorizar los procesos que se ejecutan en las diversas herramientas de la adquisición de la memoria RAM, se ha elegido la herramienta 'Process Explorer' ("Russinovich"), en su versión 16.22, que está disponible en el sitio web oficial de Microsoft ("Windows Sysinternals").

Los valores que se han tenido en cuenta como referencia son los relativos al espacio de trabajo privado, que consiste en la memoria dedicada a ese proceso monitorizado, y que no se comparte con otros procesos, así como el espacio de trabajo que se comparte con otros procesos. Este tamaño se ha medido en kilobytes.

Los valores de referencia que se han tenido en cuenta para los tiempos de ejecución son los relativos a las marcas de tiempo correspondientes a la creación y modificación de la imagen forense de la memoria RAM, porque el archivo se crea en el mismo momento en que comienza el volcado de la memoria RAM y se modifica por última vez cuando se registra el último dato, es decir, el último bit.

Para no perder ningún detalle durante la adquisición de los volcados, se ha decidido grabar todo el proceso en vídeo, utilizando la función "Grabar eso" de la "Barra de Juego", que incorpora el sistema Windows 10 ("Configuración de grabación de fondo en Capturas en Windows 10").

En cuanto a los programas testados, se ha decidido utilizar algunos gratuitos y de un uso más extendido, como los que se enumeran a continuación:

* Belkasoft Live RAM Capturer («Belkasoft») (Ver Figura 2).

* DumpIT, en su versión 3.0.20190124.1 («Suiche») (Ver Figura 5).

* FTK Imager Lite, en su versión 3.1.1 («AccessData») (Ver Figura 11).

* Magnet RAM Capture, en su versión 1.1.2 («Magnet Forensics») (Ver Figura 14).

* Memoryze, en su versión 3.0 («FireEye») (Ver Figura 17).

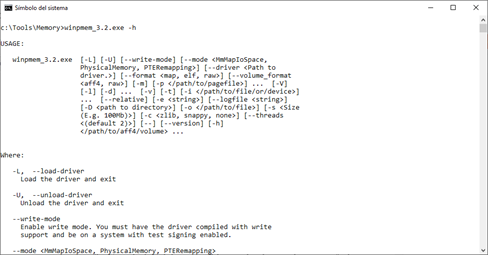

* Winpmem, en su versión 3.2 («Cohen») (Ver Figura 20).

2.1. Belkasoft Live RAM Capturer

Durante la adquisición de la memoria RAM con esta herramienta, se han ejecutado dos procesos: El proceso 'RamCapture64.exe', como proceso padre, y un proceso hijo 'conhost.exe'. El proceso 'conhost.exe' se encarga de abrir instancias para cada consola de Windows. Es decir, para cada consola de Windows que se abra, aparecerá un proceso 'conhost.exe' (Ver Figura 3).

El proceso 'RamCapture64.exe' ha presentado una gama de valores de consumo, en su espacio privado, de 1.872 a 1.988, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 1.1476-11.672 (Ver Figura 3).

El proceso 'conhost.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 7.260-7.344, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 16.768-16.816.

El tiempo que esta herramienta ha tardado en adquirir la memoria completa del sistema ha sido de 3.150000003 minutos, tal y como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 4).

2.2. DumpIt

Esta herramienta puede ser ejecutada de dos maneras diferentes: directamente desde el propio ejecutable, o desde una consola cmd, donde se pueden configurar algunos parámetros. Dependiendo de cómo se ejecute la herramienta, se pueden encontrar algunos valores u otros.

Si esta herramienta se ejecuta desde el propio ejecutable, se pueden encontrar dos procesos: 'DumpIT.exe', como proceso padre, y un proceso hijo 'conhost.exe'.

El proceso 'DumpIT.exe' ha presentado una gama de valores de consumo, en su espacio privado, de 1.644 a 1.988, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 8.980-9.028 (Ver Figura 6).

El proceso 'conhost.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 7.104-7.296, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 17.132-17.200 (Ver Figura 6).

El tiempo que esta herramienta ha tardado en adquirir la memoria RAM completa del sistema, con este tipo de ejecución, ha sido de 7.716666658 minutos, como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 7).

Sin embargo, si esta herramienta se ejecuta desde la consola del cmd, donde se pueden configurar algunos parámetros, se puede ver el proceso padre 'cmd.exe', con su proceso hijo 'conhost.exe', y el proceso padre 'DumpIT.exe', con su proceso hijo 'conhost.exe'.

El proceso 'cmd.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 6.108-11.484, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 14.460-16.776 (Ver Figura 8).

El proceso 'conhost.exe', dependiente del proceso 'cmd.exe', ha presentado un rango de valores de consumo, en su espacio privado, de 8.520-8.524, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 22.180-22.284 (Ver Figura 8).

El proceso 'DumpIT.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 1.688-1.776, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 8.900-8.988 (Ver Figura 8).

El proceso 'conhost.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 7.192-7.280, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 16.540-17.012 (Ver Figura 8).

El tiempo que esta herramienta ha tardado en adquirir la memoria RAM completa del sistema, con este tipo de ejecución, ha sido de 4.866.662 minutos, como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 9).

Como comentario general, esta herramienta proporcionará, al finalizar, un reporte muy interesante con información relativa a la KDBG, que ayudará a identificar, adecuadamente, el perfil de la memoria RAM adquirida, así como información relativa al archivo generado, con un hash SHA256, información sobre la máquina donde se ha ejecutado, información sobre el Sistema Operativo e información sobre la versión de la propia herramienta. Toda esta información es muy importante y debe adjuntarse al informe final (Ver Figura 10).

2.3. FTK Imager Lite

Durante la adquisición de la memoria RAM con esta herramienta, se ha ejecutado un único proceso llamado "FTK Imager.exe".

Este proceso ha presentado un rango de valores de consumo, en su espacio privado, de 21.588-22.024, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 50.764-51.744 (Ver Figura 12).

El tiempo que esta herramienta ha tardado en adquirir la memoria RAM completa del sistema ha sido de 3,5833333 minutos, como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 13).

2.4. Magnet RAM Capture

Durante la adquisición de la memoria RAM con esta herramienta, se ha ejecutado un único proceso llamado 'MagnetRAMCapture.exe'.

Este proceso ha presentado un rango de valores de consumo, en su espacio privado, de 9.656 a 10.484, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 32.812-34.296 (Ver Figura 15).

El tiempo que esta herramienta ha tardado en adquirir la memoria RAM completa del sistema ha sido de 4.066666664 minutos, como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 16).

2.5. Memoryze

Esta herramienta se ejecuta a través de la consola del cmd, de forma que durante la adquisición se han presentado los siguientes procesos: un proceso padre 'cmd.exe' con un proceso hijo 'conhost.exe', y un proceso padre 'Memorize.exe' con un proceso hijo 'conhost.exe'. Además de estos procesos, al final de la adquisición se presenta un proceso 'netsh.exe', que es una utilidad de línea de comandos, dependiente del proceso 'Memoryze.exe.

El proceso 'cmd.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 5.708-11.020, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 14.512-16.320 (Ver Figura 18).

El proceso 'conhost.exe', dependiente del proceso 'cmd.exe', ha presentado un rango de valores de consumo, en su espacio privado, de 7.604-7.688, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 19.904-20.032 (Ver Figura 18).

El proceso 'Memoryze.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 3.616-3.644, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 11.860-11.960 (Ver Figura 18).

El proceso 'conhost.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 7.276-8.180, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 16.804-17.924 (Ver Figura 18).

El proceso 'netsh.exe', ha presentado un consumo de memoria, en su espacio privado, de 980. En su espacio de trabajo compartido ha presentado un valor de 120 (Ver Figura 18).

El tiempo que esta herramienta ha tardado en adquirir la memoria RAM completa del sistema, con este tipo de ejecución, ha sido de 6.583333332 minutos, como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 19).

2.6. Winpmem

Esta herramienta, que se ejecuta a través de la línea de comandos cmd, tendrá un proceso padre 'cmd.exe', con dos procesos dependientes: 'conhost.exe' y 'winpmem_3.2.exe.

El proceso 'cmd.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 2.828-5.920, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 4.944-4.992 (Ver Figura 21).

El proceso 'conhost.exe', dependiente del proceso 'cmd.exe', ha presentado un rango de valores de consumo, en su espacio privado, de 7.552-7.640, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 20.016-20.064 (Ver Figura 21).

El proceso 'winpmem_3.2.exe' ha presentado un rango de valores de consumo, en su espacio privado, de 1.840-3.824, como valores mínimos y máximos. En su memoria compartida ha oscilado entre 6.720-8.948 (Ver Figura 21).

El tiempo que esta herramienta ha tardado en adquirir la memoria RAM completa del sistema ha sido de 5.116666668 minutos, como se puede ver en las marcas de tiempo relativas a la creación y modificación de la imagen de la memoria (Ver Figura 22).

Esta herramienta permite la captura de memoria a través de la red, que se puede realizar mediante la utilidad Netcat, pero esto significaría poner en marcha otro proceso extra bajo el nombre de 'nc.exe' que tendría un consumo de memoria, en su espacio de trabajo privado, de unos 624 Kb.

Como observación general, la ejecución de este proceso se llevaría a cabo a través de las líneas:

winpmem_3.2.exe -m --format raw --output - | nc.exe TargetIP Port

nc.exe -l -p Port > C:\Test\Memory_Winpmem_remote.raw

3. Resultados y Análisis

Cualquier herramienta para la adquisición de memoria RAM siempre volcará toda la memoria del sistema. Todos los archivos generados tendrán el mismo tamaño, a menos que estén comprimidos o divididos (Ver Figura 23).

En el caso de realizar el proceso de adquisición con la herramienta Winpmem, el archivo resultante será más grande que la memoria del sistema porque, además, extrae y adquiere otro tipo de datos. Por esta razón, el archivo resultante será un archivo '.zip', que es un contenedor que no puede ser analizado directamente y que debe ser descomprimido. En su interior, se encuentra la imagen de la memoria física bajo el nombre de "PhysicalMemory" (Ver Figura 24).

Se ha comentado en algunos artículos que, algunas herramientas, dan problemas con tamaños de memoria RAM superiores a 8 GB. Esto no es cierto. El principal problema que existe es que el perfil de memoria no se identifica correctamente. El perfil de imagen forense de la memoria RAM debe ser identificado correctamente antes de proceder al análisis de la memoria. Todas las imágenes de la memoria creadas con las herramientas que se muestran en este estudio pueden ser analizadas con las herramientas adecuadas, como Volatility (Ver Figuras 24 y 25).

3.1. Datos objetivos: Tiempos de adquisición

A continuación se exponen los datos objetivos de las pruebas que han realizado. Los primeros datos que se presentan son los relativos al tiempo. El tiempo, establecido en segundos, que tarda una herramienta en adquirir la memoria RAM del Sistema.

Como puede verse ( Ver Figura 26), en la ejecución de las pruebas, la herramienta más rápida ha sido Belkasoft Live RAM Capturer, mientras que la más lenta ha sido DumpIT, ejecutándose desde la línea de comandos, donde se especificó un tipo de formato y una ruta de salida. Sin embargo, la herramienta DumpIT, si se ejecuta directamente, sin usar el símbolo del sistema, no es la más lenta, dejando esa posición a Memoryze. La diferencia entre la herramienta más rápida y la más lenta es de 274 segundos.

Como se ha mencionado al principio de este artículo, la memoria RAM está en constante cambio. En otras palabras, contiene información altamente volátil. Por lo tanto, la diferencia de 274 segundos entre la herramienta más rápida y la más lenta es un tiempo muy largo. Con el transcurso de este tiempo, las posibilidades de recuperar elementos de interés disminuyen. Elementos que, con una intervención adecuada, podrían encontrarse en la memoria RAM.

3.2. Datos objetivos: Consumo de memoria RAM

A continuación se presentan los datos objetivos relativos al consumo de memoria RAM, en su espacio de trabajo privado, para cada una de las herramientas examinadas. Este consumo se mide en Kilobytes.

Debido a que la memoria está en constante cambio, los procesos nunca tendrán un valor único. Y ni siquiera presentarán el mismo rango de valores en otra ejecución similar.

En las pruebas realizadas ( Ver figura 27), la herramienta que ha utilizado menos recursos privados ha sido DumpIT, con un valor mínimo de 1.644 Kilobytes, en comparación con los 21.588 Kilobytes utilizados por FTK Imager Lite. Incluso con valores máximos, la herramienta DumpIT consume menos recursos, con un valor máximo de 1.988 Kilobytes (el mismo que la herramienta Belkasoft RAM Capturer), en comparación con el valor máximo de 22.024 Kilobytes de FTK Imager Lite. La diferencia entre los dos valores mínimos es de 19.944 Kilobytes. Se puede encontrar mucha información en este espacio. Información vital que podría perderse por no pensar en ese consumo, en ese tamaño.

Tal vez se podría pensar, y creer, que estos valores, esta comparación, son suficientes para determinar si se debe elegir una herramienta u otra. Pero también hay que pensar en el resto de los procesos que son ejecutados por el Sistema con cada una de las herramientas, y en el espacio de trabajo compartido con otros procesos. Por ello, se presenta también la información correspondiente a estos datos, donde se muestran los valores obtenidos con la suma total del consumo de cada una de las herramientas.

Como puede verse ( Ver Figura 28), la herramienta de menor consumo total, en las pruebas realizadas, fue DumpIT, con ejecución directa, sin el uso de la consola cmd, con un valor de 24.860 Kilobytes. Por otro lado, la herramienta de mayor consumo es Memoryze, con un valor total de 88.264 Kilobytes. Se puede ver una diferencia en el consumo total de 53.404 Kilobytes. Ciertamente, se puede guardar, encontrar y/o perder una enorme cantidad de información, en ese espacio de trabajo, en ese tamaño.

4. Conclusión

En este artículo se han presentado sólo algunas pequeñas pruebas que se han llevado a cabo con algunas de las herramientas gratuitas de adquisición de memoria RAM que se consideran de un uso más extendido. Otras pruebas similares se podrían llevar a cabo con otras herramientas. Por citar algunos ejemplos, este mismo estudio podría realizarse comparando una pequeña utilidad, como MDD ("Stotts"), con la suite OSForensics ("PassMark® Software Pty Ltd").

Dado que la memoria RAM cambia constantemente, ninguna herramienta tendrá un valor único, ni en términos de consumo de recursos ni de tiempo. Ni siquiera mostrará el mismo rango de valores en dos ejecuciones diferentes. No es posible obtener dos volcados de RAM idénticos. Todo depende del caso. Todo depende del sistema. Todo depende de lo que se está ejecutando en ese momento.

En mi humilde opinión, creo que este estudio es una excelente forma de comparar el funcionamiento de las diferentes herramientas, sin hacer valoraciones subjetivas, llenas de intereses u opiniones, ya que se trata de presentar datos objetivos en un entorno real.

Cada usuario puede utilizar la herramienta que le resulte más cómoda, independientemente de cuál sea, sin tener en cuenta lo que se ha visto en este estudio, o bien, puede tener en cuenta que, dado que la memoria presenta una información muy volátil y en constante cambio, hay que elegir cuidadosamente lo que se va a ejecutar y cómo se va a ejecutar.

Cada usuario puede evaluar un solo factor en el uso de las herramientas o puede tener en cuenta todo lo que hay que evaluar: el consumo de memoria de cada una de las herramientas, tanto en sus espacios de trabajo privados como compartidos, el tiempo que cada herramienta invierte en el desempeño de su función, o el hecho de que haya herramientas que proporcionen un reporte final con información sobre el perfil de memoria sobre el que se ha trabajado.

El objetivo final de este trabajo es mostrar que la herramienta a utilizar debe ser bien elegida y que se debe calcular el impacto que dicha herramienta tiene en la memoria RAM del sistema. Una memoria que se está adquiriendo para realizar un estudio posterior sobre ella. Un estudio que contiene información clave para la resolución de un caso. Información que se perderá si no se utiliza adecuadamente la herramienta adecuada.

Declaración de Interés Conflictivo

El autor o los autores no declararon ningún conflicto de intereses potencial con respecto a la investigación, la autoría y/o la publicación de este artículo.

Financiación

El autor o los autores declararon que no hay apoyo financiero para la investigación, la autoría y/o la publicación de este artículo.

Agradecimientos

A los creadores de LATEX.

Referencias

AccessData. (2010, October 06). FTK Imager Lite version 3.1.1. Obtenido el 03 de septiembre de 2020, desde https://accessdata.com/product-download/ftk-imager-lite-version-3-1-1

AccessData. (n.d.). FTK Imager Lite (Version 3.1.1) [Computer software]. Obtenido el 03 de septiembre de 2020, desde https://accessdata.com/product-download/ftk-imager-lite-version-3-1-1

Background recording settings in Captures on Windows 10. (n.d.). Obtenido el 03 de septiembre de 2020, desde https://support.microsoft.com/en-gb/help/4027144/windows-10-background-recording-settings-in-captures

Belkasoft. (n.d.). Capture Live RAM Contents with Free Tool from Belkasoft! Obtenido el 03 de septiembre de 2020, desde https://belkasoft.com/ram-capturer

Brezinski, D., & Killalea, T. (2002). Guidelines for Evidence Collection and Archiving. Obtenido el 03 de septiembre de 2020, desde https://www.ietf.org/rfc/rfc3227.txt

Cohen, M. (n.d.). WinPmem (Version 3.2) [Computer software]. Obtenido el 03 de septiembre de 2020, desde http://www.rekall-forensic.com/

Cohen, M. (n.d.). WinPmem. Obtenido el 03 de septiembre de 2020, desde https://rekall.readthedocs.io/en/gh-pages/Tools/pmem.html

Download VirtualBox. (n.d.). Obtenido el 03 de septiembre de 2020, desde https://www.virtualbox.org/wiki/Downloads

FireEye. (n.d.). Memoryze (Version 3.0) [Computer software]. Obtenido el 03 de septiembre de 2020, desde https://www.fireeye.com/services/freeware/memoryze.html

FireEye. (n.d.). Memoryze: Free Forensic Memory Analysis Tool. Obtenido el 03 de septiembre de 2020, desde https://www.fireeye.com/services/freeware/memoryze.html

Fuentes, M. (2019, March 21). First steps with Volatility. Obtenido el 03 de septiembre de 2020, desde https://unminioncurioso.blogspot.com/2019/03/dfir-first-steps-with-volatility.html

Fuentes, M. (2020, March 13). OP Tanjawi: Forensic Techniques on Fire - Forensic Analysis to VirtualBox. Obtenido el 03 de septiembre de 2020, desde https://unminioncurioso.blogspot.com/2020/03/dfir-op-tanjawi-forensic-techniques-on.html

Get a Windows 10 development environment. (n.d.). Obtenido el 03 de septiembre de 2020, desde https://developer.microsoft.com/en-us/windows/downloads/virtual-machines

Magnet Forensics. (n.d.). MAGNET RAM Capture (Version 1.1.2) [Computer software]. Obtenido el 03 de septiembre de 2020, desde https://www.magnetforensics.com/resources/magnet-ram-capture/

MAGNET RAM Capture. (n.d.). Obtenido el 03 de septiembre de 2020, desde https://www.magnetforensics.com/resources/magnet-ram-capture/

Markruss. (2017, February 07). Windows Internals Book - Windows Sysinternals. Obtenido el 03 de septiembre de 2020, desde https://docs.microsoft.com/en-us/sysinternals/learn/windows-internals

Mcleanbyron. (2018, May 31). Memory Management (Memory Management) - Win32 apps. Obtenido el 03 de septiembre de 2020, desde https://docs.microsoft.com/en-us/windows/win32/memory/memory-management

Microsoft Corporation. (2010, October 20). Memory Sizing Guidance for Windows 7. Obtenido el 03 de septiembre de 2020, desde https://support.microsoft.com/en-us/help/2160852/ram-virtual-memory-pagefile-and-memory-management-in-windows

PassMark® Software Pty Ltd. (n.d.). PassMark OSForensics - Digital Investigation. Obtenido el 03 de septiembre de 2020, desde https://www.osforensics.com/osforensics.html

Russinovich, M. (2011, May 19). Mysteries of Memory Management Revealed,with Mark Russinovich (Part 1 of 2). Obtenido el 03 de septiembre de 2020, desde https://channel9.msdn.com/Events/TechEd/NorthAmerica/2011/WCL405

Russinovich, M. (n.d.). Process Explorer (Version 16.22) [Computer software]. Obtenido el 03 de septiembre de 2020, desde https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

Russinovich, M. (n.d.). Windows Sysinternals. Obtenido el 03 de septiembre de 2020, desde https://docs.microsoft.com/en-us/sysinternals/

Stotts, B. (2016, February 11). Mdd. Obtenido el 03 de septiembre de 2020, desde https://sourceforge.net/projects/mdd/

Suiche, M. (2019, November 26). Your favorite Memory Toolkit is back... FOR FREE! Obtenido el 03 de septiembre de 2020, desde https://blog.comae.io/your-favorite-memory-toolkit-is-back-f97072d33d5c

Suiche, M. (n.d.). DumpIt (Version 3.0.20190124.1) [Computer software]. Obtenido el 03 de septiembre de 2020, desde https://my.comae.com/

Welcome to VirtualBox.org! (n.d.). Obtenido el 03 de septiembre de 2020, desde https://www.virtualbox.org/

"Esta es la traducción de una publicación de un artículo publicado en el International Journal of Cyber Forensics and Advanced Threat Investigations (CFATI) en formato PDF: [2020]. Algunos derechos reservados. La versión definitiva publicada y autenticada por el editor [Fuentes Martínez, M. (2020). Impact Of Tools On The Acquisition Of RAM Memory. International Journal of Cyber Forensics and Advanced Threat Investigations] está disponible en línea en [https://conceptechint.net/index.php/CFATI/article/view/12]."